Sécurité robotique : cas d’utilisation et mise en œuvre pour un avenir parfaitement sûr

Dans notre précédent article intitulé Quel rôle pour la cybersécurité dans l’avenir de la robotique, nous avons dressé un tour d’horizon des défis soulevés par la sécurité des systèmes de commande robotique. Nous avons mis en avant la nécessité d’adhérer aux normes et standards de sécurité industrielle en vigueur dans le domaine de la robotique et exploré les capacités de sécurité nécessaires pour renforcer la protection des systèmes de commande robotique. Par ailleurs, nous avons étudié la manière dont les produits de sécurité d’Analog Devices peuvent être utilisés pour mettre en œuvre un cas d’utilisation spécifique en matière de sécurité robotique. Le présent article fait le point sur les composants qui constituent un cobot/robot industriel. Il convient de noter que nombre de composants similaires sont couramment utilisés dans les robots mobiles autonomes (AMR — Autonomous Mobile Robots) et les systèmes de préhension et dépose (pick and place). Nous nous intéressons ensuite à divers cas d’utilisation de la sécurité robotique en montrant comment les produits d’ADI simplifient la mise en œuvre de la sécurité dans ces systèmes de commande robotique.

Créer des systèmes de commande robotique sécurisés avec quelles capacités techniques et quelle approche du développement ?

Revenons sur cette partie de l’article précédent pour mieux comprendre les capacités techniques et les technologies clés nécessaires pour mettre en œuvre un système de commande robotique sécurisé :

• authentification sécurisée : intégration d’authentificateurs sécurisés pour vérifier l’identité des appareils et des composants ;

• coprocesseurs sécurisés : utilisation d’équipements dédiés pour gérer le stockage sécurisé et le chiffrement;

• communications sécurisées : mise en œuvre de protocoles chiffrés pour protéger l’échange de données;

• contrôle d’accès : application d’autorisations granulaires en vue de restreindre les risques d’accès non autorisé au système ;

• mesures de sécurité physiques : application de mesures de protection contre les falsifications physiques.

De plus, les développeurs de systèmes doivent adopter une approche structurée du développement sécurisé qui inclue la collecte des exigences, la modélisation des menaces, la conception sécurisée, la mise en œuvre, les essais, la certification et la maintenance. Le respect d’un cycle de développement sécurisé (SDL — Secure Development Cycle) garantit que la sécurité est intégrée d’emblée au processus de développement.

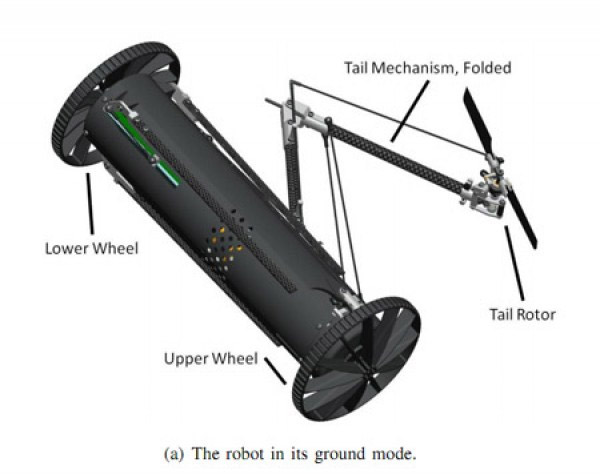

Présentation des composants utilisés dans les cobots et les robots industriels

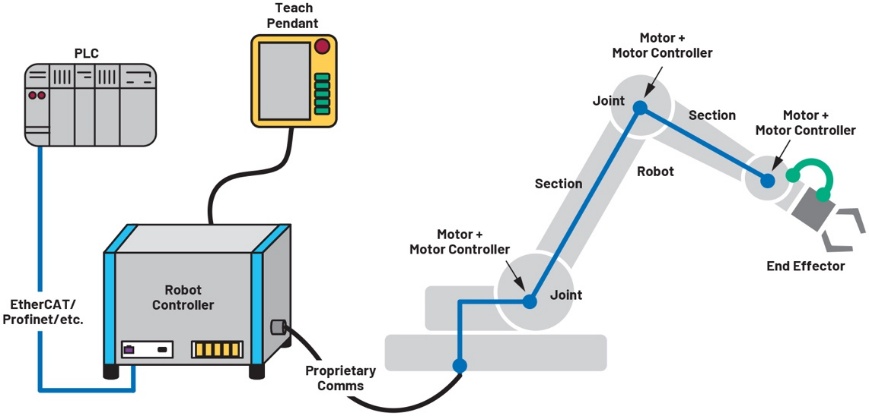

La Figure 1 représente les composants généralement nécessaires au fonctionnement des cobots et robots industriels. Le tableau 1 les décrit brièvement.

Table 1. Description des composants utilisés dans les cobots et les robots industriels

| Nom du composant | Description |

|---|---|

| Tronçon | Composant physique central. Plusieurs tronçons sont reliés entre eux par des articulations et entraînés par des moteurs. Le bras assure des mouvements précis. |

| Articulation | Deux tronçons sont interconnectés par une articulation, laquelle est dotée d’un moteur et d’une commande de moteur qui pilote le mouvement du tronçon qui lui est raccordé. Dans les robots industriels, il arrive que seul le moteur fasse partie de l’articulation et que le contrôleur de moteur proprement dit se trouve à l’extérieur de l’articulation. |

| Contrôleur de robot | Ce composant incarne l’intelligence centrale du robot et coordonne les mouvements et les actions cinématiques. Le contrôleur gère la communication entre le contrôleur, les différentes articulations et l’effecteur final. Le contrôleur se connecte lui-même au monde extérieur à l’aide d’un protocole de communications industriel tel que EtherCAT® PROFINET®. |

| Effecteur final | Cet outil fixé à l’extrémité du bras du robot peut effectuer différentes actions : préhension, soudage, découpe, etc. L’effecteur final peut être doté de capteurs qui interagissent directement avec le cloud ; dans certains cas, il est directement connecté au contrôleur du robot. |

| Interface de programmation (console d’apprentissage) | Cet outil permet aux opérateurs d’enseigner et de configurer des actions sur le robot. |

| Automate Programmable Industriel (API) | Un automate programmable industriel (API) peut être associé à un contrôleur de robot pour améliorer les capacités d’automatisation et de contrôle d’un système robotique. Les systèmes robotiques autonomes peuvent ne pas être connectés à un automate. |

Sécurité robotique : appliquer l’expertise et les produits d’ADI aux tâches de conception et de mise en œuvre

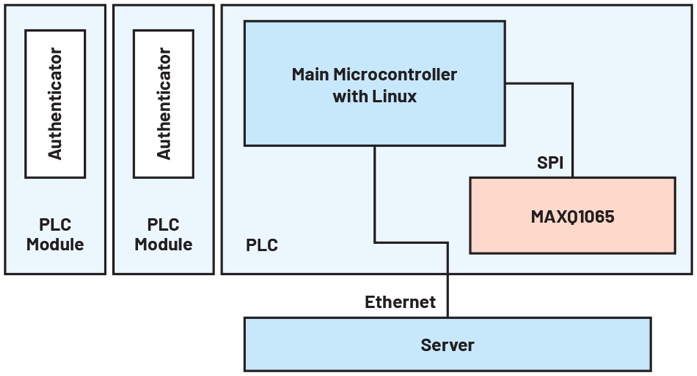

Exploiter un automate programmable industriel et protéger la passerelle en toute confiance

L’association d’automates programmables et de contrôleurs robotiques assure un contrôle de haute précision dans les installations d’automatisation industrielle, avec à la clé un contrôle minutieux de divers processus. Ces dernières années, les avancées accomplies dans le secteur de la robotique ont conduit au développement de contrôleurs intégrés dotés de fonctionnalités analogues à celles des automates programmables. Garantir la fiabilité et la sécurité de fonctionnement d’un API revêt dès lors une importance capitale pour assurer le fonctionnement d’une installation d’automatisation industrielle en toute sécurité (figure 2).

L’incorporation dans un automate programmable de composants tels que le circuit MAXQ1065 (un coprocesseur de chiffrement basse consommation avec technologie ChipDNA® pour appareils embarqués) permet de prendre en charge les cas d’utilisation suivants :

Nota : La technologie ChipDNA exploite les caractéristiques propres à chaque composant électronique pour générer une clé de chiffrement sécurisée. Cette clé n’est pas stockée en mémoire ou dans un état fixe, ce qui renforce considérablement la protection contre les cyberattaques.

• identification sécurisée et prévention du clonage des automates programmables (API) ;

• démarrage et téléchargement sécurisés du micrologiciel ;

• authentification mutuelle par clé asymétrique entre les modules et les serveurs d’API ;

• établissement d’une session de communications sécurisée avec échange de clés Diffie-Hellman basé sur les courbes elliptiques (ECDH) ;

• utilisation du protocole AES pour le chiffrement et le déchiffrement des paquets échangés sur le réseau.

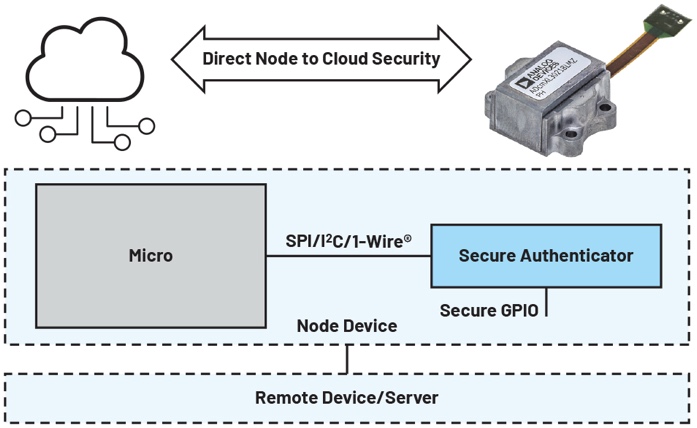

Sécurité directe entre le nœud et le cloud

Dans le domaine de la robotique, les communications entre les nœuds et le cloud (figure 3) rendent possibles plusieurs fonctionnalités telles que la surveillance à distance, l’analyse de données, les mises à jour logicielles, etc. C’est pourquoi il est essentiel de sécuriser ces échanges.

Le coprocesseur de chiffrement MAXQ1065 dispose de fonctions de sécurité améliorées qui protègent les échanges entre les capteurs et le cloud, ainsi qu’entre les capteurs et les passerelles :

• le coprocesseur MAXQ1065 assure la mise en œuvre du protocole de sécurité de la couche transport (TLS) et garantit la transmission sécurisée et chiffrée des données. Le protocole TLS vérifie l’authenticité et protège les informations sensibles, ce qui en fait un outil essentiel pour sécuriser les communications entre les nœuds et le cloud ;

• il sécurise les communications sur les connexions propriétaires entre les capteurs et la passerelle ou entre les nœuds et la passerelle. Ce composant facilite l’établissement d’une voie de communications protégée en permettant l’échange de clés et le chiffrement des données, renforçant ainsi la sécurité du protocole RF et d’autres protocoles propriétaires ;

• il dispose de fonctions de sécurité supplémentaires, telles que l’authentification des nœuds, leur fonctionnement haute fiabilité, le démarrage sécurisé et la mise à jour sécurisée du micrologiciel. Ces fonctions renforcent la sécurité du système en validant l’identité des nœuds, en garantissant la fiabilité des opérations et en assurant une protection optimale contre toute tentative de modification non autorisée.

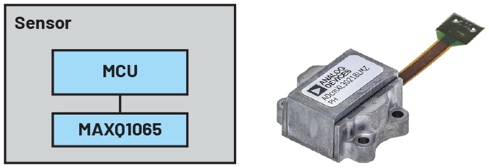

Protection des données des capteurs

• Les données au repos peuvent être chiffrées avec la technologie ChipDNA ;

• les données critiques d’étalonnage ou les informations de configuration des capteurs peuvent être stockées dans la mémoire sécurisée du coprocesseur MAXQ1065 afin d’éviter tout risque de falsification ou de fuite. Elles peuvent également être stockées dans le système après avoir été chiffrées. Voir la figure 4.

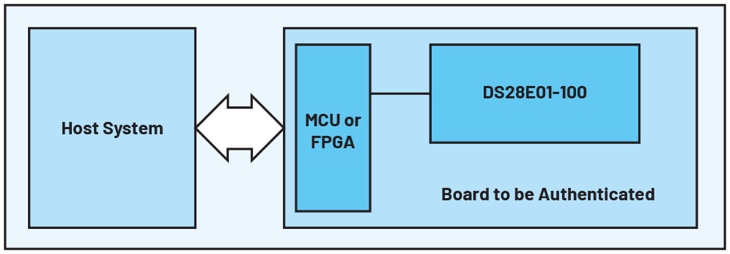

Sécurité de la chaîne d’approvisionnement

La sécurité de la chaîne d’approvisionnement englobe de nombreux sujets (figure 5) :

• prévention du clonage des produits (contrefaçons) ;

• sécurisation de l’activation des fonctions logicielles afin d’éviter la perte de propriété intellectuelle et de recettes ;

• vérification de l’authenticité du matériel (voir figure 6).

La sécurité de la chaîne d’approvisionnement peut être facilement assurée à l’aide d’authentificateurs sécurisés d’ADI :

• les authentificateurs préprogrammés d’ADI offrent une protection robuste contre les risques de contrefaçon ;

• la gestion sécurisée du cycle de vie et la gestion des clés de chiffrement garantissent la sécurité des actifs tout au long du cycle de vie de l’appareil ou du produit ;

• les authentificateurs sécurisés d’ADI permettent d’activer des fonctions sécurisées et de protéger de précieux blocs de propriété intellectuelle.

Communications sécurisées entre automates et nœuds

Les authentificateurs sécurisés contribuent à la protection des communications, par exemple entre des automates programmables et des actionneurs ou des capteurs, ainsi qu’entre des automates programmables et un système de contrôle et d’acquisition de données SCADA (à l’intérieur de l’automate et non du système SCADA). Ils permettent en outre d’activer le protocole TLS ; ce protocole de sécurité de la couche de transport est largement employé dans les communications basées sur le protocole IP.

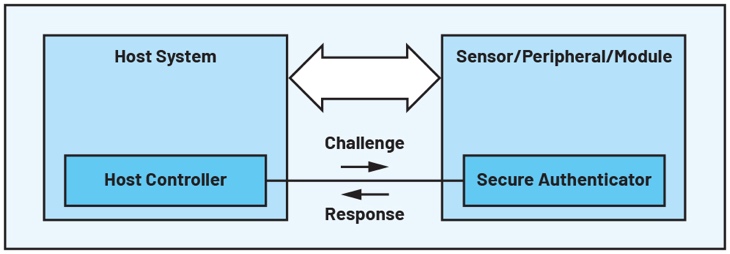

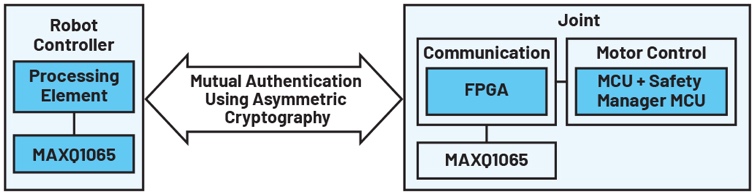

Authentification mutuelle dans les robots

La mise en œuvre d’un processus d’authentification mutuelle (Figure 7) dans les robots renforce la sécurité de façon significative en garantissant que seules les entités légitimes et autorisées peuvent interagir au sein du système. Elle empêche efficacement tout accès non autorisé, renforce la sécurité des communications et contribue à l’intégrité, ainsi qu’à la fiabilité d’ensemble du système.

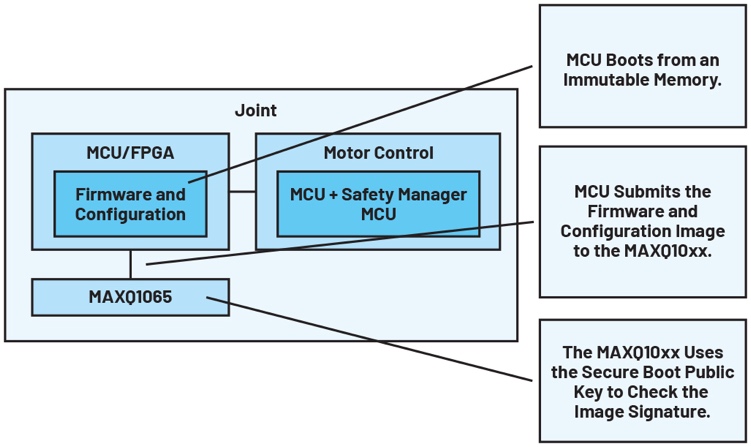

Démarrage sécurisé conjoint

Le démarrage sécurisé conjoint des robots (Figure 8) constitue le socle d’un environnement opérationnel à la fois sûr et fiable. Il protège en effet le système contre toute exécution non autorisée de logiciels, ainsi que contre les logiciels malveillants et les tentatives de falsification, renforçant ainsi la sécurité et la fiabilité de l’ensemble. En établissant une chaîne de confiance et en vérifiant l’intégrité des composants logiciels, le démarrage sécurisé conjoint garantit l’intégrité et l’authenticité globales du fonctionnement du système robotique. Les mises à jour sécurisées conjointes sont mises en œuvre de manière similaire.

Activation sélective des fonctionnalités dans les articulations et les contrôleurs de robot

Suite au démarrage sécurisé, le microcontrôleur/processeur/circuit logique programmable sur site (FPGA) de l’application peut lire la mémoire configurable sécurisée de l’authentificateur ou du coprocesseur en vue d’activer la fonctionnalité choisie dans l’articulation ou le contrôleur de robot (Figure 9).

Stockage des données d’étalonnage — Articulations et contrôleurs de robot

Le stockage des données d’étalonnage est essentiel pour effectuer des mesures précises dans des périphériques étalonnés individuellement en usine. En stockant ces données de manière sécurisée dans un authentificateur, les entreprises peuvent garantir leur intégrité et les protéger contre toute tentative d’accès non autorisé. Le système hôte peut ensuite les récupérer et les utiliser dans le but d’obtenir des mesures plus précises et plus fiables à partir des périphériques. Le stockage sécurisé des données d’étalonnage améliore la précision et les performances d’ensemble du système tout en fournissant de précieuses informations et en maintenant les plus hauts standards de qualité.

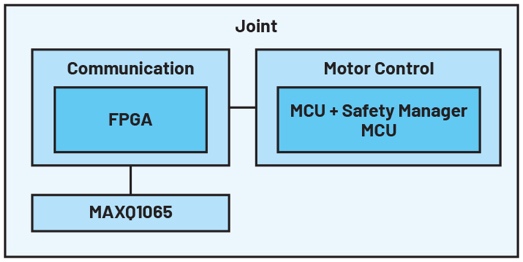

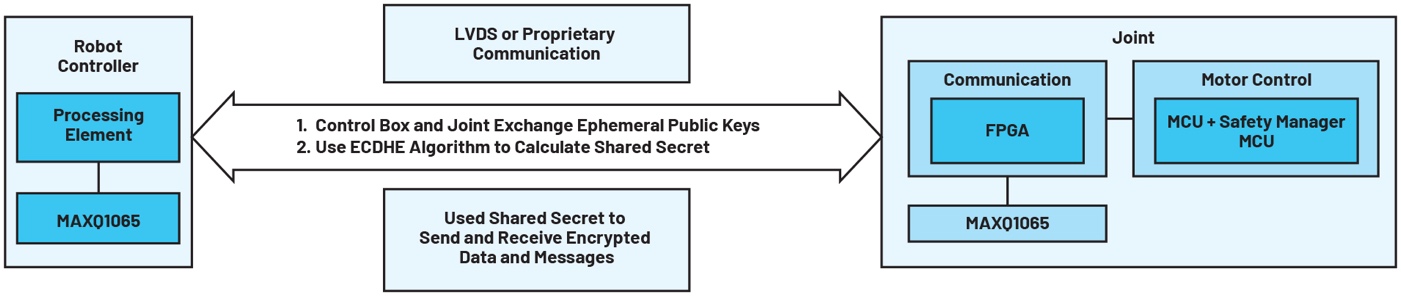

Communications sécurisées conjointes

Les communications sécurisées conjointes améliorent la posture de sécurité globale d’un système robotique en garantissant la fiabilité et en protégeant les échanges de données (Figure 10).

Conclusion

L’avenir de la robotique passe par une cybersécurité à toute épreuve. Des mesures robustes, telles qu’une authentification sécurisée, des communications chiffrées et la sécurisation de la chaîne d’approvisionnement, sont indispensables pour se protéger contre les cybermenaces. Les produits et solutions d’ADI disposent de fonctions de sécurité avancées qui garantissent l’intégrité et la fiabilité des systèmes robotiques. En accordant la priorité à la cybersécurité et en tirant parti de l’expertise d’ADI, nous aidons les entreprises à libérer le potentiel de la robotique tout en se protégeant contre les risques émergents dans un monde de plus en plus interconnecté.

Références

Jean-Paul A. Yaacoub, Hassan N. Noura, Ola Salman et Ali Chehab. Robotics Cyber Security: Vulnerabilities, Attacks, Countermeasures, and Recommendations, International Journal of Information Security, mars 2021.

Christophe Tremlet, The IEC 62443 Series of Standards: How to Defend Against Infrastructure Cyberattacks, Analog Devices, Inc., avril 2023.

Protect Your R&D Investment with Secure Authentication, Analog Devices, Inc.

The Basics of Using the DS28S60, Analog Devices, Inc.

À propos de l’auteur

Manoj Rajashekaraiah est ingénieur spécialisé dans la conception de systèmes logiciels au sein de la business unit Sécurité d’Analog Devices. Expert en sécurité des appareils embarqués, il excelle dans la création de logiciels de sûreté, de sécurité et de détection pour applications automobiles et IoT. Manoj est un intervenant et un blogueur chevronné qui se passionne pour le partage des connaissances, notamment dans le cadre de conférences telles que IEEE INIS et VDA Automotive SYS. Il a publié des articles sur le site embedded.com et donne régulièrement des conférences dans des instituts du Karnataka (sud-ouest de l’Inde). Manoj Rajashekaraiah est titulaire d’une maîtrise en systèmes embarqués du Birla Institute of Technology & Science (BITS) situé à Pilani (Inde)

Source : com-trail.fr